Eine kleine praktische Einführung in die Burp Suite Community Edition, wir ärgern Phisher mit Brute Force.

Heute kam eine Phishing Mail herein, wie so oft trifft es mal wieder eine Bank, in diesem Fall die DKB. Daher nehmen wir diese zum Anlass, mal die Security-Software Burp Suite in der kostenlosen Community Edition zu testen. Die Software erlaubt es verschiedene Sicherheitsüberprüfungen durchzuführen, z.B. Brute Force Attacken.

DBK Phishing

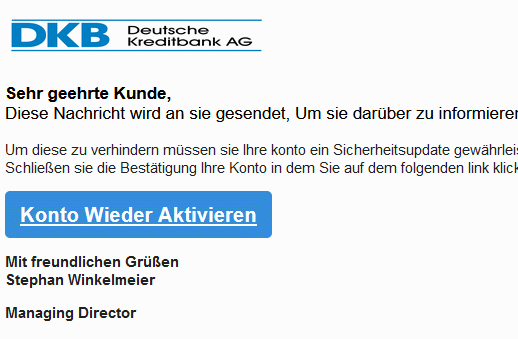

Aber beginnen wir mit der Phishing Mail, ein Klassiker, unser Konto muss mal wieder aktiviert werden.

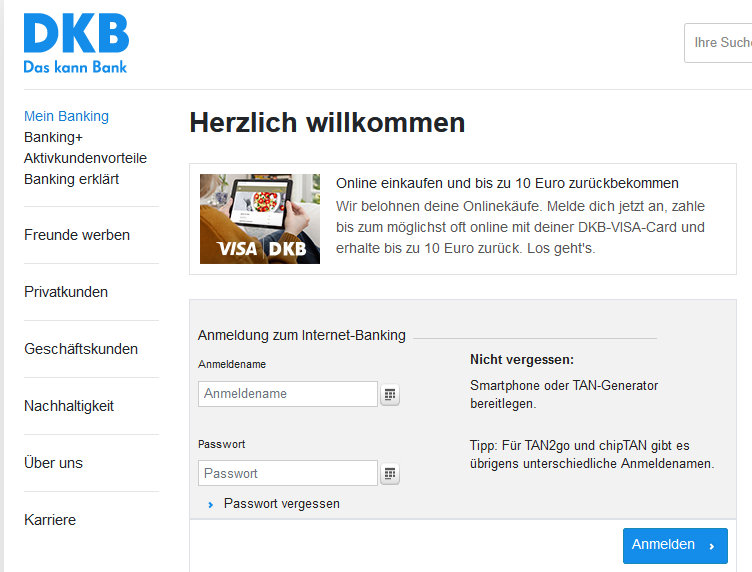

Die Seite ist recht gut gemacht und entspricht der Login-Seite der Bank. Bereits beim Betrachten der URL sollten wir jedoch skeptisch werden.

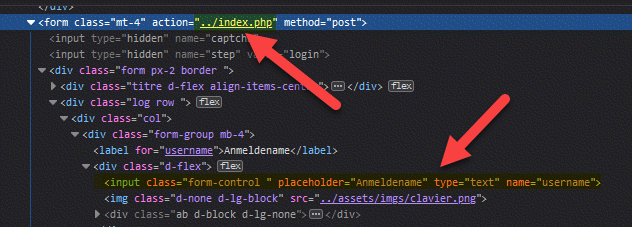

Im Webinspektor des Browsers sehen wir, dass das Formular auf die Datei „index.php“ geht und zwei Formularfelder enthält. Eine für den Anmeldenamen und einen für das Passwort.

Die Felder werden wir im späteren Verlauf wieder finden.

Burp Suite installieren

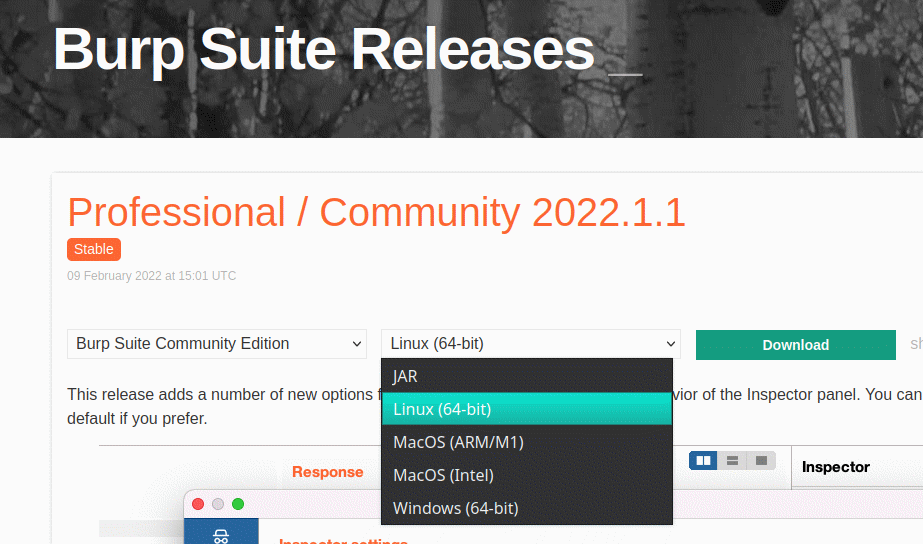

Sofern noch nicht geschehen, laden wir uns die Burp Suite herunter. Die Software ist in der Community Edition kostenlos. Die Software gibt es für alle Betriebssysteme, Linux, Windows, macOS.

Im Beispiel verwende ich die Linux-Edition, aber die Vorgehensweise bleibt gleich.

Wir installieren die Software und starten diese anschließend.

Browser konfigurieren

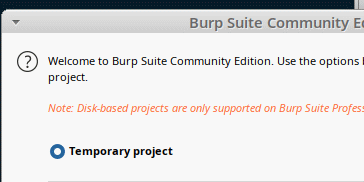

In Burp erstellen wir ein „Temporäres Projekt“ mit Vorgabeeinstellungen. Viel andere Möglichkeiten bietet die kostenlose Variante ohnehin nicht.

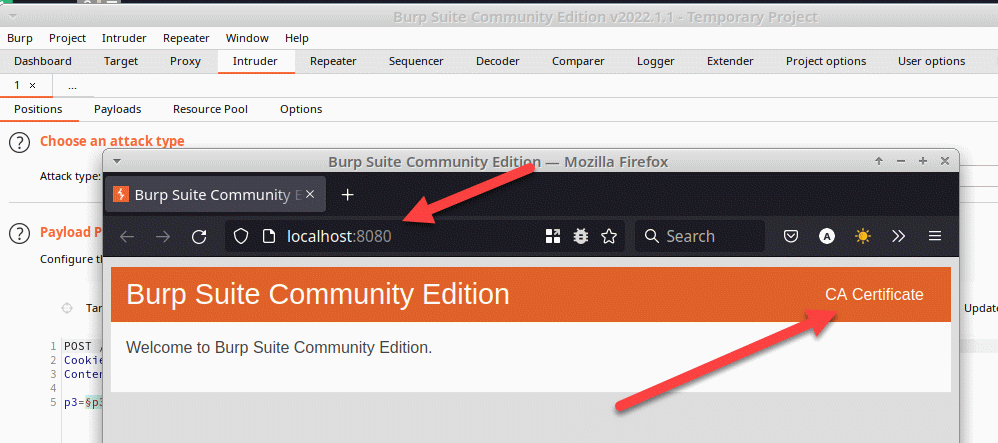

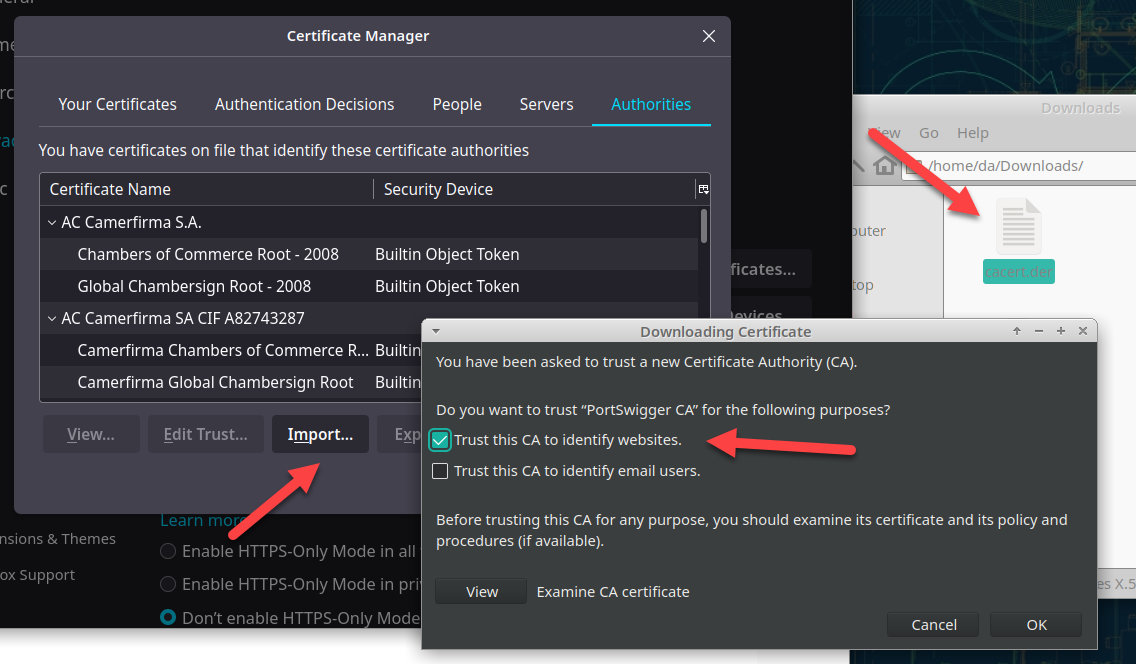

Anschließend müssen wir nun noch unseren Browser konfigurieren, sodass dieser uns erlaubt, mit der Burp Suite zusammenzuarbeiten. Die Burp Suite arbeitet hier als Man-in-the-middle. Damit dies auch für verschlüsselte Verbindungen funktioniert, müssen wir das Zertifikat der Burp Suite in unseren Browser importieren.

Hierzu rufen wir die Seite „localhost:8080“ auf. Auf der Seite können wir das „CA Certificate“ herunterladen.

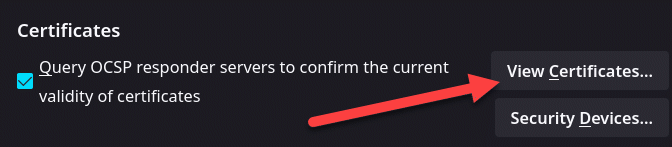

Dies machen wir, anschließend müssen wir dieses in den Browsereinstellungen importieren. Wir machen dies im Beispiel mit Firefox. Hier finden wir in den Einstellungen die Übersicht der Zertifikate.

Hier können wir nun das Zertifikat importieren.

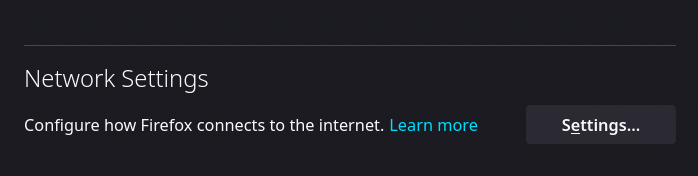

Anschließend müssen wir die Burp Suite noch als Proxy eintragen. Dies erlaubt es, die Webanfragen über die Burp Suite zur Analyse zu leiten.

Als Proxy für http und https verwenden wir den „localhost“ mit Port „8080“.

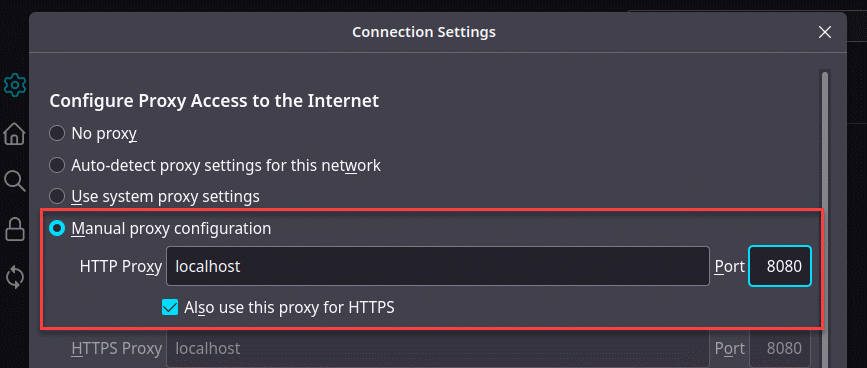

Request abfangen

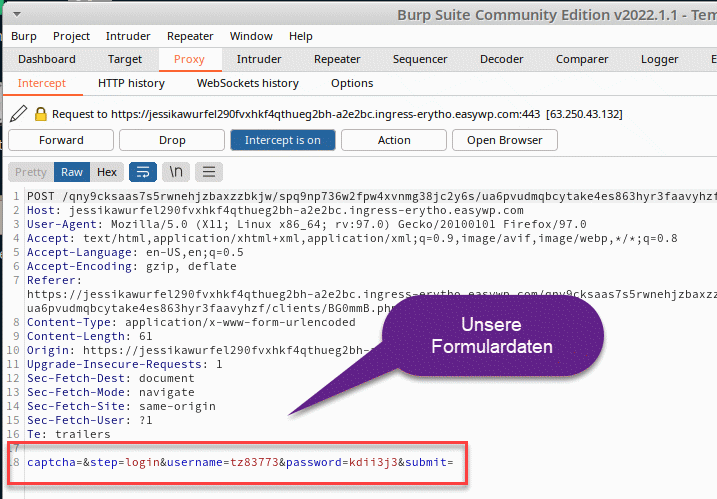

Nun sind wir einsatzbereit. Wir wollen die Formularabfrage abfangen und diese später als Brute-Force auf die Phisher-Seite leiten. In Burp klicken wir auf „Proxy“ und aktivieren den Intercept. Anschließend füllen wir das Formular im Browser auf. Natürlich sollten wir hier nicht aus Versehen unsere Bankdaten eingeben.

Das Formular wird nicht abgeschickt, sondern landet in der Burp Suite. Hier sehen wir den Request, welchen der Browser an den Server landet. Neben jeder Menge Header-Daten sehen wir auch unsere Formulardaten.

Wir sehen hier einen leeren Wert für Captcha und Submit, sowie Benutzername und Passwort.

Brute Force mit Burp Suite

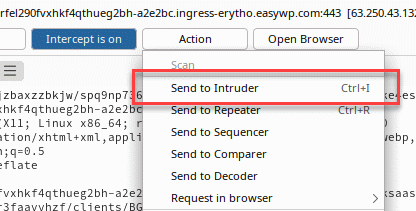

Den „Intercept“ können wir nun an den Intruder schicken.

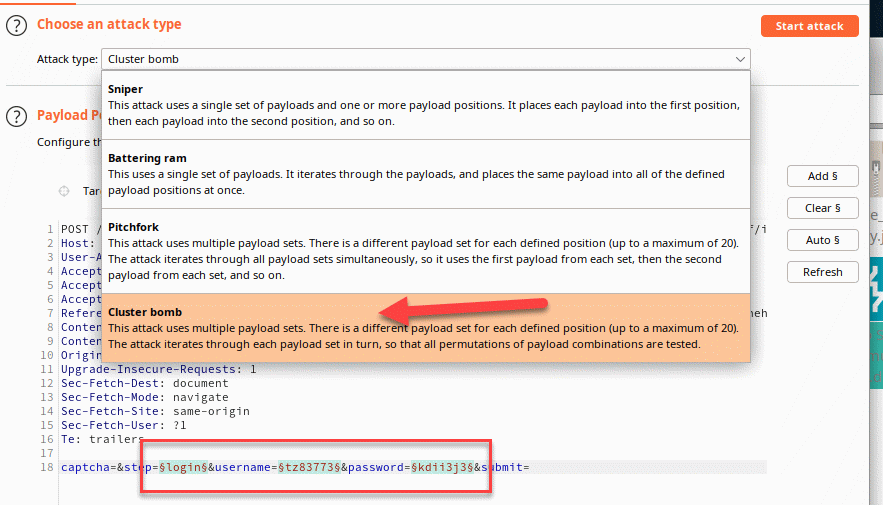

Der Intruder erlaubt, den eigentlichen Angriff vorzunehmen. Hier können wir den Angriff konfigurieren, z.B. als Cluster bomb.

Zuerst können wir mir „Clear“ die automatisch erkannten Felder entfernen und manuell mit „Add“ diese wieder hinzufügen. In unserem Beispiel sind dies die Werte für „username“ und „password“. Diese können wir anschließend unter Payloads konfigurieren.

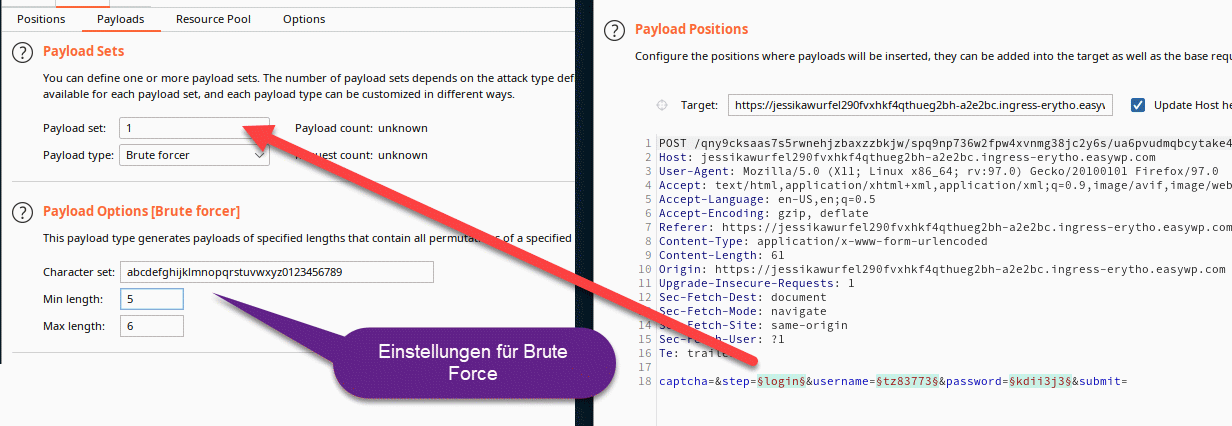

Hier können wir die Art des Angriffs festlegen, z.B. „Brute Forcer“. Der „Brute Forcer“ erlaubt es zufällige Zeichenketten zu generieren, welche dann jeweils an den Server geschickt werden.

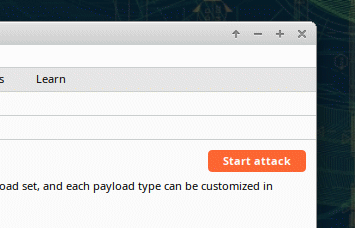

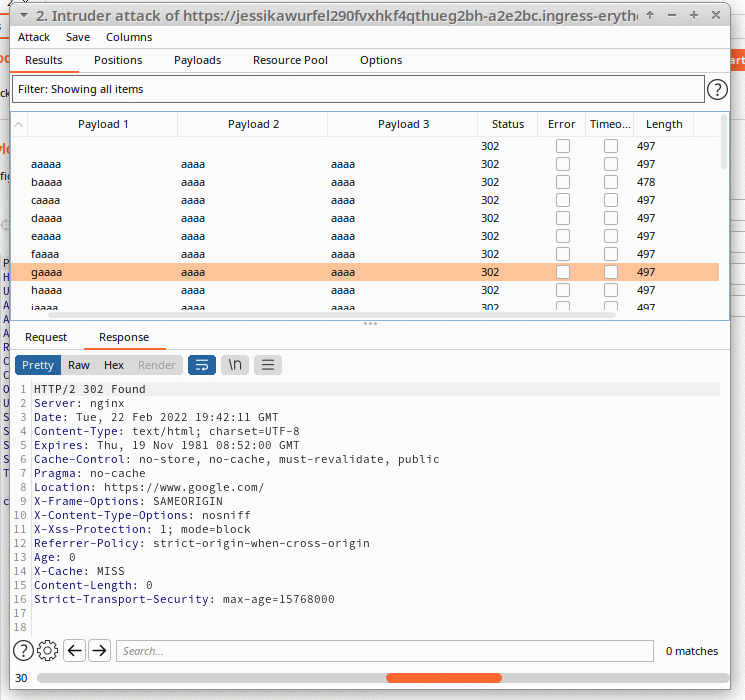

Haben wir alle gewählten Positionen ausgewählt, kann der Angriff beginnen. In der Community Edition ist nur eine langsame Abarbeitung möglich.

Burp beginnt nun automatisch das Formular abzusenden mit den zufällig generierten Daten. Im besten Fall spammen wir den Phishern also nun die Datenbank mit sinnlosen Einträgen zu und erschweren ihnen damit etwas ihren Plan.

Fazit

Natürlich wissen wir nicht, wie die Spammer im Hintergrund ihr Script entwickelt haben. Möglicherweise werden Einträge von der gleichen IP-Adresse gefiltert, so dass wir keinen Schaden anrichten. In vielen Fällen dürfte es auch einfach möglich sein die sinnlosen Einträge zu filtern. Somit bleibt es in erster Linie ein interessantes Experiment.