Wir haben einen Security-Hinweis erhalten für eine unserer Webseiten. Was steckt dahinter.

Vorab die Sache ist noch in Klärung und ich werde den Artikel entsprechend erweitern, sobald ich neue Erkenntnisse habe.

Security Vulnerability Notifaction – was zur Hölle?

Die unten gezeigte E-Mail erreichte mich vor ein paar Tagen. Ich hätte die E-Mail fast gelöscht, da ich recht viele Mails erhalte und ich im ersten Moment von Spam ausgegangen bin.

Was ist OpenBugBounty?

Die große Frage ist, was ist die Webseite überhaupt und ist die Webseite seriös? Steckt Abzocke dahinter? Nein! Erstmal nicht. Bei der Webseite handelt es sich um eine Plattform auf welcher Sicherheitsfachleute Lücken von Webseiten und Diensten einstellen können. Die Details werden aus Sicherheitsgründen nicht weiter genannt, sondern müssen erfragt werden. Die Webseite selbst ist nicht kommerziell, jeder kann sich anmelden.

Das Geschäftsmodell scheint für die Meldenden eher so zu sein: ich melde eine Sicherheitslücke, helfe bei der Behebung und am Ende gibt es “Bug Bounty” in Form einer Paypal-Spende. Schwarze Schafe scheint es hier auch zu geben.

Bei uns hat “Cyber India” eine Lücke gemeldet und schaut man in die Historie seiner Übermittlungen, ist er recht fleißig.

Was für ein Problem wurde gemeldet?

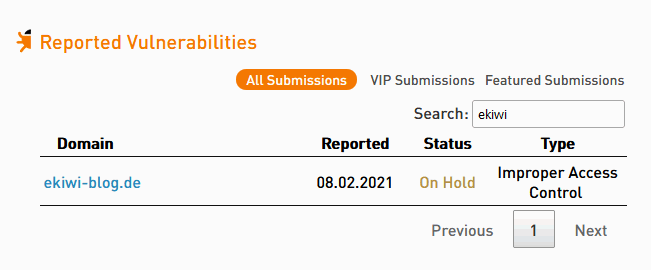

Die Sache ist derzeit noch unklar und wird offiziell erstmal nur als “Improper Access Control” gemeldet. Das kann am Ende alles Mögliche sein und WordPress halten wir zwar aktuell, aber irgendein Plugin kann natürlich Sicherheitslücken enthalten.

Kontaktieren des Melders

Auf der Webseite finden sich die Kontaktdaten von “Cyber India”. Also habe ich ihn direkt mal angeschrieben.

Update: Rückmeldung

Erstaunlicherweise recht schnell kam eine umfassende Antwort nur kurz nach der E-Mail. Es geht um XML-RPC, eine Funktion von WordPress, welche es z.B. erlaubt von extern Inhalte einzusteuern. Z.B. über den Windows Live Writer.

Die E-Mail ist recht lang und scheint auf jeden Fall eine Vorlage zu sein. Macht auch Sinn, wenn man viele Webseiten untersucht. Ich werde die Sache nun mal prüfen und hier ein Update verfassen.

Update – 19.02.2021

Inzwischen konnte ich mir die Sache in Ruhe anschauen, bemängelt wird die XML-RPC-Schnittstelle von WordPress, welche in der Regel nicht mehr benötigt wird. Es ist also kein wirkliches Sicherheitsrisiko, allerdings kann man diese inzwischen ohne Bedenken deaktivieren. Wie die geht habe ich hier beschrieben:

In der E-Mail von Cyber_India werden diese Schritte auch erklärt, zu keinem Zeitpunkt wurde ich dazu gedrängt oder aufgefordert eine Zahlung via Paypal zu leisten.

Auch betroffen?

Ich würde gerne noch weitere Informationen sammeln, wer auch betroffen ist, kann sich hier gerne in den Kommentaren melden oder direkt bei mir via E-Mail: andy.dunkel@ekiwi.de.

Weitere Erfahrungsberichte

Hier gibt es weitere Informationen von ebenfalls Betroffenen:

3 Kommentare